|

|

|

Umschlagtext

Und das meint Steganos zur Veröffentlichung:

Hacker-Tools von Steganos? Eine Sicherheitsfirma verbreitet Hacker-Programme? Wundern Sie sich nicht. Wir glauben: Nur wer Gefahren kennt, kann sich vor ihnen schützen. Darum haben wir für Sie die 100 gefährlichsten Tools zusammengestellt. Keine Angst vor Hackern! Sie halten Hacker für hochbegabte Spezialisten? Ja, die gibt es auch. Aber die meisten Angriffe werden mit speziellen Programmen verübt, die in Hackerkreisen kursieren. Diese Tools stellt Steganos Ihnen vor. Und das meint A.B. Jones: Die Jungs der Datenschutz- und Sicherheitsschmiede Steganos haben sich wirklich an die gefährlichsten und fiesesten Szenetools herangemacht und diese anfängerfreundlich aufbereitet. So werden alle Tools ausführlich dokumentiert und mit Screenshot vorgestellt. Den Kapiteln vorangestellte Erläuterungstexte weisen in die Problematik ein und verraten Tipps und Tricks zum Einsatz. Eingebettet ist alles in eine wirklich schicke Oberfläche. Meine Wertung: Top! Online-Gefahren erklärt, wie Hacker im Internet ihre Opfer finden und die Schwachstellen von deren PCs ausnutzen, um auf fremde Daten zuzugreifen oder ganze Rechner fernzusteuern. Scanner/NetBIOS-Scanner: LANguard Network Scanner, xSharez, xIntruder, PQWakPQWak, Netzfreigaben, Winfingerprint Scanner/PingScanner: IP Ultrascan 2000, Pinger, Angry IP-Scanner Scanner/PortScanner: SuperScan, Ogre 21, NetScan Tools, nMapNT, Skywares Portscanner, Simple Tool Collection, fPort Scanner/Security Scanner: Cerberus Internet Scanner, LANGuard Network Scanner, LANGuard Integrity File Checker Denial of Service-Attacken: DDosPing, SYNflooder, IGMP Nuker, BitchSlap, F-ed Up MailBombing: Email Control, Mail Security, Buleeng, SingaRaja, Yet another E-Mail Bomber, Up Yours, QuickFyre Footprinting/Whois: Sam Spade, WhoIs Footprinting/TraceRoute: Visual Route, net Lab, Ping Plotter, TJ Ping, WinMTR Trojanische Pferde: ANTS - A New Trojan Scanner, Back Orifice Pinger, Trojans First Aid Kit, Trojan Check, System Safety Monitor, Back Orifice 2000, NetBus Pro,SubSeven Überwachung und Spionage zeigt, wie einfach ein Computer überwacht werden kann, und deckt auf, wie Werbevermarkter mit Spyware in Ihrer Privatsphäre herumschnüffeln. Sehen Sie, wie mühelos Hacker mit den richtigen Werkzeugen kabellose Funknetzwerke aufspüren. Überwachung: ABCKeylogger, KeyLogger, PC Activity Pro, PC Wheasel, STARR Pro Edition Internetspuren: Internet Cache Explorer Services, WebSpy I-Spy Gelöschte Dateien: File Scavenger, Deleted File Analysis Utility Videoüberwachung: Home Watcher, Crime-Catcher Spyware: Ad-Aware, RefUpdate, Spyblocker, XP-AntiSpy Wireless Hacking: Network Stumbler Im Kapitel Passwörter erfahren Sie, wie Hacker einen Passwortschutz umgehen und ruck, zuck Windows-Passwörter klauen, Verschlüsselungsverfahren von Standardsoftware (z. B. Microsoft Office) knacken, in geschützte Server eindringen und das Passwort Ihres PCs herausfinden können. BIOS-Passwort: CmosPwd, CrackAmiBios, AmiDecod, Password (C)alculator, AW-Crack, BIOS 3.20 Online-Passwörter: Brutus, WebCracker, Unsecure, Ares Standardsoftware: Access PassView, Word 2000 PW Recovery, Excel 2000 PW Recovery, Office 2000 PW Recovery Pro, Excel Password Remover, Winword PW Recovery Tool, MdbCrack Archive: Ultimate Zip Cracker, Archive Password Recovery, Fast Zip Cracker, BRKARJ, eudpass Systempasswörter knacken: Discover It!, iOpus Password Recovery XP, Password Finder, Passwort-Spion, Password Decryption, 123 WASP, Aquila, Cain, PWLView, WinPWL Millenium Edition, Psycho Key, $nakeEye's Screensaver Cracker Verschiedene Passwort-Tools: Windows 2000 dummy Lock, L0phtCrack, Claymore, John The Ripper Wörterbücher: Wörterlisten, Raptor, RemDupes, DCM Im Kapitel Manipulation finden Sie Tools zum Verändern von Programmen und Daten, zum Beispiel von Spielständen. So gewinnen Profis praktisch jedes Spiel. Datenmanipulation: Hackman, HHD HexEditor, FakeCD 99 Doch dies ist lange nicht alles: Die A.B. Jones-Geheimtools sind natürlich auch drin: Spionieren - Passwörter knacken - Spuren verwischen - MP3-Tools - E-Mails grabben - Der Grundbaukasten für Hacker - Anti-Werbung-Software - Anti-Hacker-Software Bei unsachgemässem Gebrauch dieser Software müssen Sie mit strafrechtlichen Konsequenzen rechnen Wer die Werkzeuge der Hacker kennt, wird so leicht nicht mehr zum Opfer! Aber nutzt euer neues Wissen verantwortungsvoll! Verlagsinfo

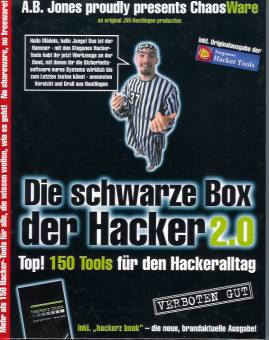

Die schwarze Box der Hacker 2.0 Deine ultimative Hacker-Vollausstattung jetzt noch viel fetter, schwärzer und brandgefährlich inklusive "hackerz book" - die neue, brandaktuelle Ausgabe jetzt in dieser Box! Inhaltsverzeichnis

Inhaltsverzeichnis:

Der Banken-Hack. Aufgabe Bedingungen Vorgehensweise zur Lösung Zugangsweg - Informations recherche über Soda I Engineering Suche nach dem richtigen Ziel Sparkassen - zu- viel Kontrolle auf dem Server Recherche: IIS-Server gesucht Betriebssystem und Transaktionssoftware Wie wird der Server geschützt? Keine Logdateien - das steuert wohl OFX Datenübergabe durch Skripte Der Datenabruf Theoretischer Diebstahl von TANs - Geld überweisen von fremden Konten Die verwendeten Tools Nachtrag zum Banken-Hack Fazit Sparkasse »Krähenschloss« Bedingungen und Ziele Strukturen der Sparkassen-Auftritte Planung Das Ziel Einsatz des Exploits Der Fake Nicht ganz perfekt Der Beweis Erkenntnisse anderer Banken Details des Scans Der Fehler So könnte man Konten leeren Sparkasse »Wopperberg« und die vergessenen Daten Dank Schwachstellen bei Einzelplatzsystemen unter Windows 9x, NT, 2000 Sicherheit unter Windows jenseits der Hacker - Plattencrash, Dateneinsicht, Diebstahl Sicherheit ist mehr als Angriffsschutz Der physische Angriff Screensaver-Passwortschutz - kein Problem für Insider Autoplay - Einbruchsvorbereitung per CD Screensaver-Passwort entschlüsseln Passwörter ausspionieren Interessante Passwörter gibt's fast überall Schutzmöglichkeit Passwörter unter Windows 2000/XP Remote-Angriff: Internet- oder Netzwerk-User aufgepasst! Datei- und Druckerfreigaben Scanning - Die Suche nach freigiebigen Usern? Gegenmaßnahmen Trojaner Windows XP - Erfüllung oder Graus? UPnP - der erste große Sicherheitsbug Schwachstellen im Remote Desktop Protocol (RDP) Wo liegt das Problem? Was passiert genau? Was können Sie dagegen unternehmen? Schwachstellen in der HTML-Hilfe-Funktion Wo liegt hier das Problem? Was passiert nun genau? Was Sie dagegen unternehmen können Schwachstellen in der Microsoft Virtual Machine Was genau passiert Wie stelle ich fest, ob ich verwundbar bin? Was kann ich unternehmen, wenn ich verwundbar bin? Die XP-Firewall Grundkonfiguration der Firewall Keine Hochsicherheitswand Kernproblem Internetsicherheit Abschluss Anonym surfen reduziert Risiken Die IP-Adresse - Der direkte Weg zu Ihnen? Manchmal wird die IP-Adresse auch angezeigt ... Proxy - anonym oder Schwindel? Cookies'- praktisch oder gefährlich? ActiveX, java: vollständige Überwachung Schutz Trojaner Das historische Vorbild Der »Server« wird verteilt Der Client bleibt »daheim« und steuert den Server Wie gelangen Angreifer an die IP? So werden Trojaner getarnt und verbreitet Tarnung - Trojaner werden in Dateien integriert Tarnung von Trojanern mit WinZip Trojaner lassen sich auch mit ICQ weitergeben Es genügen auch eine CD und die Autoplay-Funktion Disketten funktionieren beinahe genauso Weitere Verbreitungsstrategien Weshalb nutzen Hobby-Angreifer Trojaner? Findige Angreifer täuschen Virenscanner Sub7 - Trojaner mit erschreckenden Möglichkeiten Der Server von 'Sub7 Der Client steuert alle Aktivitäten Was stellt Sub7 auf einem Rechner an? Fein-Tuning - Gefahren unter der Lupe BackOrifice 2K - Netzwerk-Tool oder Attacke auf Microsoft? BO2K und seine Komponenten BackOrifice für Hacker - So sieht der Server dann aus Konfiguration des Clients für den Hack Mutig - Selbsttest mit BackOrifice So erkennt man Trojaner auf einem System Viren- und Trojanerscanner AutoRun-Einträge Windows-Registrierung - hier wird's spannend Taktik - Selbstprogrammierte Trojaner in der Absturzinfo Warum VisualBasic? Grundlagen und Voraussetzungen Winsock OCX Viren - Gefährliche Dateien Grundlagen Defekte Festplatten-Cluster als Tarnung Woran erkennt ein Virenscanner einen Virus? Graphikkarten - Hort hässlicher Angreifer? Aufbau eines Virus Wie wird eine Datei durch einen Virus infiziert? So infizieren Bootsektor-Viren Dropper platzieren den Virus Kleine Übersicht der wichtigsten Virentypen Bootsektor-Viren Companion-Viren Killerprogramme Logische Bomben Makro-Viren Netzwerk-Viren.. Polymorphe Viren Stealth- oder Tarnkappen-Viren TSR-Datei-Viren Update-Viren Zeitzünder ... Hoax - gefährlicher Blödsinn Schreiben eines Word-Makro-Virus Zentrum aller Aktivitäten - die Datei Normal.DOT Modul oder Klassenmodul? Viren contra Service Release Modul-Makros Auch das ist möglich: Der Virus ruft eine Payload auf Der Virus verändert Datei-Eigenschaften oder Text-Inhalte Der Virus schützt die Datei mit einem Passwort So werden Klassenmodule infiziert I LOVEYOU Die Arbeitsweise Wie konnte sich der Wurm verbreiten? Der Source mit Kommentaren W32/Nimda ... Wie arbeiten Vi renscan ner? Desinfiziermodul Virenschild Scan nermodul Kriterien für die Auswahl eines- Virenschutzprogramms... Passwort-Cracking Verschlüsselung Einsatzgebiete eines Passwort-Angriffs Lokal Passwörter mit lohn the Ripper entschlüsseln Single Mode Wordlist Mode Incremental Mode External Mode Die Passwort-Datei So wird entschlüsselt Passwörter mit LC4 entschlüsseln Remote-Angriffe Brutus. Passwörter von bekannten User-Namen ermitteln Einstellungen auf einen Blick Sichere Passwörter sind entscheidend Grundregeln für Passwörter Passwo rtgeneratoren Geheimfragen sollten geheim sein Attacken auf Nutzer im Internet E-Mail-Attacken Mailbomber -Ihr Postfach quillt über Auspuffern von Dateianhängen Der Co nCon-Bug Mail-Trojaner Beispiel: Der »HomePage-Virus« E-Mail Sicherheitstester MAI L-Verteiler T-On lin e Sicherheit T-Online Account Sniffing von dOEME T-Online-Zugangsdaten entschlüsseln ICQ - praktisch und gefährlich Ist ICQ ein Sicherheitsrisiko? Welche Sicherheitslücken gibt es? Sicherheits maßnahmen für Windows-Systeme IE 5 & 6 - so surfen Sie sicher Grundlagen Was ist TCP/IP? Ethernet IP Transmission Control Protocol (TCP) User Datagram Protocol (UDP) SMTP News-Dienst WWW-Dienst FTP I P-Adressieru ng Wie sieht eine Ir-Adresse aus? Reservierte Ir-Adressen Loopback-I nterface Ports Weitere Anwendungen Tel net TFTP BOOTP NIS Weitere Protokolle der Netzwerkschicht Address Resolution Protocol (ARP) Internet Control Message Protocol (lCMP) Weitere Netzwerkprotokolle I PX/SPX ... AppleTalk ... Banyan VIN ES Nutzung und Sicherheit einiger Anwendungen und Protokolle... Telnet FTP I RC Scanning Scan-Techniken Scan mit vollem TCP-Connect Halboffenes TCP-Scanning TCP-FIN-Scan Fragmentiertes Scanning UDP-ICMP Port-Unreachable-Scanning UDP Recv-from-and-Write-Scanning ICMP-echo scanning/ping Scan Banner-Grabbing Offene Ports Tools Der Vulnerability Scanner 7thSphere nmap LANGuard n-Stealth Schutz Banner-Faking Logdateien Analyser-Tools Scannning - legal oder illegal? Sniffer Was ist ein Sniffer? Wie arbeitet ein Sniffer? Gefahren eines Sniffers Was können Sie gegen Sniffer unternehmen? Wo werden Sniffer eingesetzt? Denial of Service Attack Motive Angriffsarten Angriff mit hoher Bandbreite Fehlerhafte Programmierung Angriffe auf die Systemleistungen Out-of-Band-Packets - »Nuken« Large Packet-Attacks oder ring of Oeath Land-Attacken TCP-Syn-Flooding Ping-Flooding Smurf DDoS - Oistributed Oenial of Service-Attacke Schutz vor DoS-Attacken Butter-Overflow Grundlagen Ein einfacher Netzwerkdienst mit dem Buffer-Overflow-Bug Wie kann man sich das zunutze machen? Opfer für Buffer-Overflows Woran Sie Buffer-Overflows erkennen Logfiles Welche Schutzmechanismen gibt es? Buffer-Overflows in Verbindung mit einer Firewall Firewalls &: I DS ... Was ist eine Firewall? Was ist ein lOS? Architektur Personal Firewalls Paket-Filter Stateful Inspection Application Level Gateway Angriffe auf Firewalls Konfigurationsfehler und Protokoll-Unkenntnis Gefakte Programmnamen Firewall unterwandern und deaktivieren DoS-Angriffe Firewall Killa .. Spoofing Firewalking Das Betriebssystem als Schwachpunkt IDS - Erkennung über alles NI DS H I DS Methoden zur Datenstromanalyse Audit Trail Processing On-the-fly-Processing Profile of Normal Behavior Threshold and Triggers Target-based Integrity Check Firewall? Firewall! ..." WLAN Die Technik Die Sicherheit SSID Authentifizierung WEP - die WLAN-Verschlüsselung knacken WLAN Einbruch live WLAN relativ absichern Web-Sicherheit Der HTML-Quellentext Einblick in die Verzeichnisse Auslesen mittels Scripten htaccess Brutus, der Brute-Force-Cracker Unsecure - Cracker für weniger erfahrene Nutzer Standard-Passwörter Fehler in Scripten als Sicherheitslücke PHP kann auch Passwort-Dateien anzeigen Config .php Schutz durch Eingabeprüfung Sicherheit von CGI-Scripten Weitere bekannte CGI-Schwachstellen Zugriffszähler mit Lücke - countcgi Schutz für Scripte WWWBoard-Sicherheit Passwörter suchen Gefährliche Tags Risiken in Foren Session Hijacking via SQL Schutz Defacement - Volkssport für Script Kids Wie kann man Webserver richtig schützen? Stichwortverzeichnis |

Bei Amazon kaufen

Bei Amazon kaufen